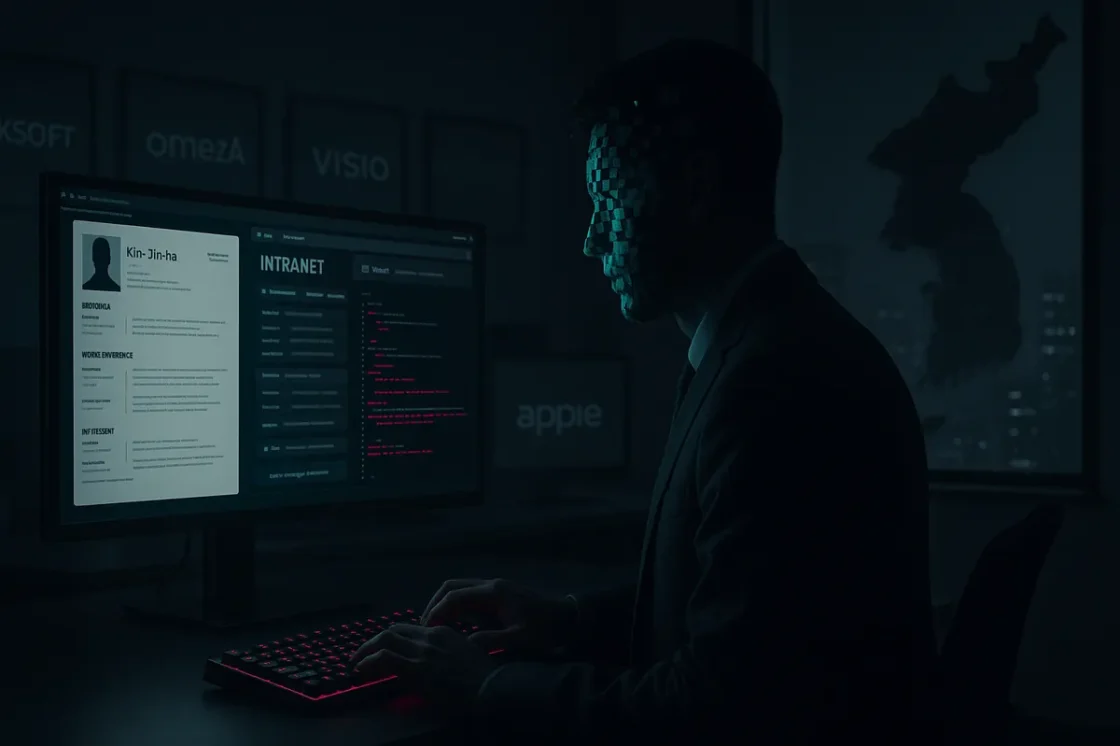

Gefälschte Identitäten, raffinierte Methoden und Millionen für das Regime – durch die nordkoreanische IT-Infiltration stehen Unternehmen stehen vor einer neuen Qualität der Cyber-Bedrohung. Sie tauchen unter falschen Namen in Ihren Bewerbungsunterlagen auf, durchlaufen mühelos Ihre Recruiting-Prozesse und sitzen plötzlich mitten in Ihrem Unternehmen: Nordkoreanische IT-Agenten sind längst keine theoretische Bedrohung mehr, sondern infiltrieren systematisch westliche Firmen. Was zunächst nach einem schlechten Spionage-Thriller klingt, ist 2025 bittere Realität – mit potenziell verheerenden Folgen für die betroffenen Unternehmen.

„Sie sind erschreckend erfolgreich“

, erklärt Michael Barnhart von der Google Threat Intelligence Group, der seit Jahren nordkoreanische Cyberaktivitäten verfolgt.

Was einst als simples Gehaltsabschöpfungs-Schema begann, hat sich zu einer ausgeklügelten Operation entwickelt, die mittlerweile hunderte Fortune-500-Unternehmen infiltriert hat. Der Schaden geht weit über gestohlene Löhne hinaus – inzwischen stehen Datendiebstahl, Erpressung und Ransomware auf der Agenda.

Charles Carmakal, CTO bei Mandiant Consulting, bestätigt das erschreckende Ausmaß:

„Buchstäblich jedes Fortune-500-Unternehmen hat dutzende, wenn nicht hunderte Bewerbungen von nordkoreanischen IT-Fachkräften erhalten. Fast jeder CISO, mit dem ich über dieses Problem gesprochen habe, hat zugegeben, mindestens einen nordkoreanischen IT-Mitarbeiter eingestellt zu haben, wenn nicht sogar ein Dutzend oder mehrere Dutzend.“

Ein aktueller Fall zeigt, wie perfide die Angreifer vorgehen: Nach der Entdeckung durch das Arbeitgeberunternehmen drohte ein nordkoreanischer IT-Agent mit der Veröffentlichung gestohlener Unternehmensdaten und Quellcodes, falls kein Lösegeld gezahlt würde. Laut FBI-Berichten haben diese Erpressungsversuche in den letzten Monaten dramatisch zugenommen – ein klares Zeichen dafür, dass Pjöngjang seine Cyber-Operationen auf eine neue Eskalationsstufe gehoben hat.

Die Taktiken der nordkoreanischen Cyber-Agenten haben sich 2025 deutlich weiterentwickelt. Was als einfaches Schema zum Abschöpfen westlicher Gehälter begann, verfolgt inzwischen drei klar definierte Ziele:

Die grundlegende Motivation bleibt die Finanzierung des sanktionsbelasteten Regimes und insbesondere dessen Waffenprogramme. IT-Fachkräfte können bis zu 300.000 US-Dollar jährlich verdienen, wobei bis zu 90% dieser Einnahmen direkt an die nordkoreanische Regierung fließen. Laut US-Justizministerium hat allein eine im Januar 2025 aufgedeckte Gruppe über 88 Millionen Dollar für Nordkoreas Waffenprogramme erwirtschaftet – über einen Zeitraum von nur sechs Jahren.

Mit zunehmender Raffinesse hat sich der Schwerpunkt auf Datendiebstahl verlagert. „Kürzlich haben wir einen Anstieg von Erpressungsoperationen gegen große Organisationen beobachtet, bei denen IT-Agenten drohen, sensible Daten zu veröffentlichen, wenn kein Lösegeld gezahlt wird“, warnt das Google Threat Analysis Team. Diese Operationen umfassen systematische Exfiltration von Quellcode, Geschäftsgeheimnissen und Kundendaten.

Die neueste und beunruhigendste Entwicklung ist der Übergang zu Erpressungsmodellen. Wenn ihre Tarnung auffliegt, drohen die Agenten mit der Veröffentlichung gestohlener Daten oder der Weitergabe ihrer Zugriffsrechte an nordkoreanische APT-Gruppen (Advanced Persistent Threat), die dann Ransomware-Angriffe durchführen können.

„Diese IT-Agenten operieren mit einer Kombination aus drei Zielen: Finanziell möglichst viele Gehaltszahlungen kassieren, nachrichtendienstlich Zugang für Datendiebstahl erlangen und schließlich Erpressung durch Ransomware oder gestohlenen Quellcode“

, erklärt ein aktueller Branchenbericht.

Der Erfolg der nordkoreanischen IT-Agenten basiert auf einer Kombination aus überzeugenden gefälschten Identitäten, technischen Tricks und der Ausnutzung von Schwachstellen in Remote-Arbeitsprozessen:

Die Tage simpler gefälschter Lebensläufe sind vorbei. 2025 nutzen die Agenten ein Arsenal hochentwickelter Technologien:

Die Pandemie und der darauf folgende Anstieg der Remote-Arbeit haben den nordkoreanischen Agenten unbeabsichtigt Tür und Tor geöffnet:

Ein aktuelles Wired-Exposé beschreibt

„Teams von 10 bis 20 jungen Männern“, die „in einer einzigen Wohnung leben und arbeiten, vier oder fünf in einem Zimmer schlafen und bis zu 14 Stunden täglich zu ungewöhnlichen Zeiten arbeiten, um mit der Zeitzone ihres Remote-Jobs übereinzustimmen.“

Diese Laptop-Farmen dienen als Kommandozentralen für die weltweiten Operationen.

So raffiniert die Methoden der IT-Agenten auch sein mögen, einige Unternehmen entwickeln kreative Gegenmaßnahmen. Ein bemerkenswertes Beispiel stammt von einem US-Technologieunternehmen, das bei verdächtigen Bewerbungen eine ungewöhnliche Interviewfrage einbaut: „Was halten Sie von Kim Jong-un?“

Diese scheinbar harmlose Frage soll starke emotionale Reaktionen hervorrufen – und tatsächlich zeigte ein enttarnter Agent an dieser Stelle verräterische Verhaltensweisen. Nach einer merklichen Pause folgte eine auffällig zurückhaltende Antwort, die von der Firma als Warnsignal gewertet wurde.

„Nordkoreaner werden darauf trainiert, niemals negativ über ihr Regime zu sprechen. Selbst mit falscher Identität ist diese Konditionierung tief verankert“

, erklärt ein Sicherheitsexperte von Sophos.

„Während westliche Bewerber meist spontane, oft kritische Meinungen äußern, zeigen nordkoreanische Agenten typischerweise entweder übertriebene Zurückhaltung oder unnatürlich neutrale Formulierungen.“

Nach jüngsten Berichten von Sophos‘ Counter Threat Unit (CTU) hat sich die als „Nickel Tapestry“ bekannte Kampagne seit 2016 stetig weiterentwickelt. Während anfangs vor allem US-Unternehmen im Visier standen, wurde 2025 eine deutliche Diversifizierung beobachtet:

Laut Mandiant liegt der Hauptgrund für diese Diversifizierung in der erhöhten Wachsamkeit der ursprünglichen Ziele und dem Druck, trotz verstärkter Abwehrmaßnahmen weiterhin Einnahmen zu generieren.

Angesichts der zunehmenden Bedrohung empfehlen Sicherheitsexperten einen mehrstufigen Ansatz:

Die nordkoreanische IT-Infiltration stellt eine neue Qualität der Cyber-Bedrohung dar. Anders als konventionelle Hacker, die von außen angreifen, operieren diese Agenten mit legitimen Zugangsdaten von innen – eine Position, die traditionelle Sicherheitsmaßnahmen umgeht.

Experten von Google und Mandiant prognostizieren für die kommenden Jahre eine weitere Professionalisierung:

Die Ernsthaftigkeit dieser Bedrohung wird durch die jüngsten Aktivitäten der US-Regierung unterstrichen. Im Januar 2025 verkündete das US-Justizministerium Anklagen gegen fünf Personen – darunter zwei nordkoreanische Staatsangehörige – wegen eines mehrjährigen Betrugsschemas, das mindestens 64 US-Unternehmen betraf und über 866.000 Dollar generierte, die größtenteils über ein chinesisches Bankkonto gewaschen wurden. Detaillierte Informationen dazu finden Sie im offiziellen Statement des US-Außenministeriums sowie in aktuellen Bloomberg-Analysen zum Thema.

Die nordkoreanische IT-Infiltration ist kein vorübergehendes Phänomen, sondern eine dauerhafte Bedrohungslandschaft, mit der Unternehmen lernen müssen umzugehen. Die Kombination aus fortschrittlicher Technologie, staatlicher Unterstützung und finanzieller Motivation macht diese Agenten zu formidablen Gegnern.

Für Unternehmen bedeutet dies eine notwendige Anpassung ihrer Sicherheitsparadigmen – weg von der reinen Perimeterschutzkonzeption hin zu einem Zero-Trust-Modell, das kontinuierliche Verifizierung aller Nutzer und Systeme erfordert. Der menschliche Faktor bleibt jedoch entscheidend: Aufmerksame Recruiter, geschultes IT-Personal und ein allgemeines Bewusstsein für diese spezifische Bedrohung sind die wirksamsten Verteidigungslinien.

In einer Zeit, in der Remote-Arbeit zur Norm geworden ist, müssen Unternehmen die Balance zwischen Zugänglichkeit und Sicherheit neu definieren. Die nordkoreanischen IT-Agenten haben die Schwachstellen in unseren digitalen Arbeitswelten aufgedeckt – nun liegt es an uns, diese Lücken zu schließen, bevor weiterer Schaden entsteht.

Denn eines ist sicher: Pjöngjangs digitale Schattenarmee wird nicht von selbst verschwinden.

Um Ihnen ein optimales Erlebnis zu bieten, verwenden wir Technologien wie Cookies, um Geräteinformationen zu speichern und/oder darauf zuzugreifen. Wenn Sie diesen Technologien zustimmen, können wir Daten wie Ihr Surfverhalten oder eindeutige IDs auf dieser Website verarbeiten. Wenn Sie Ihre Zustimmung nicht erteilen oder widerrufen, können bestimmte Merkmale und Funktionen beeinträchtigt werden.